Dotychczasowe systemy

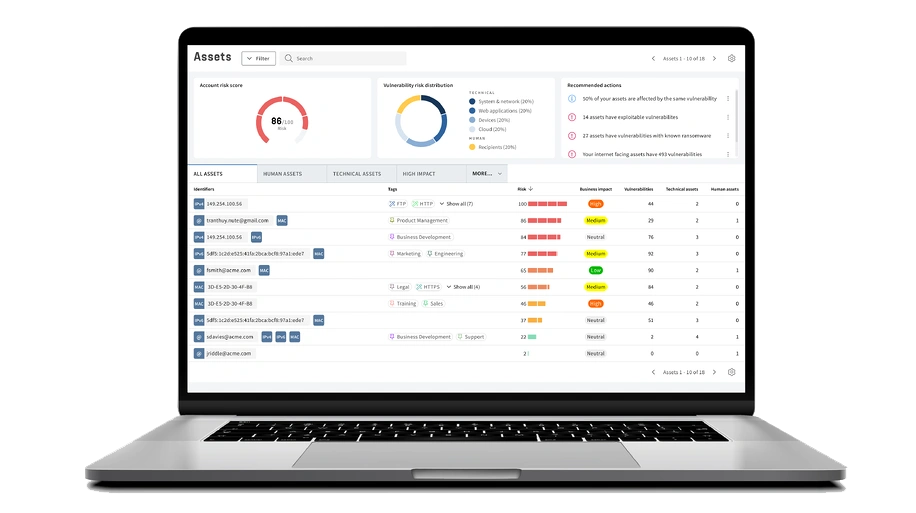

Zarządzanie starszymi systemami stanowi wyjątkowe wyzwanie. Nasza platforma monitoruje każdą część Twojego środowiska IT i czujnie obserwuje pojawiające się zagrożenia, zapewniając Ci najwyższy poziom cyberbezpieczeństwa.

Złożoność łańcucha dostaw

Przy skomplikowanym łańcuchu dostaw zapewnienie kompleksowego bezpieczeństwa może być wyzwaniem, szczególnie dla niewielkich organizacji działających na wąskich marżach. Nie pozostawiaj cyberprzestępcom żadnego punktu wejścia i skorzystaj z naszej platformy, aby zweryfikować cyberbezpieczeństwo swoich dostawców.

Urządzenia IoT

Urządzenia IoT zwiększają liczbę cyfrowych punktów wejścia, narażając Cię na potencjalne naruszenia. Zarządzanie podatnościami identyfikuje, ocenia i koryguje te słabe punkty, aby wzmocnić obronę.

Ograniczony budżet

Wyeliminuj potrzebę korzystania z wielu narzędzi. Dzięki naszemu ujednoliconemu rozwiązaniu zmaksymalizujesz każdą wydaną złotówkę i zapewnisz, że krytyczne podatności są identyfikowane i rozwiązywane w pierwszej kolejności, kierując swoje fundusze na najbardziej palące zagrożenia.