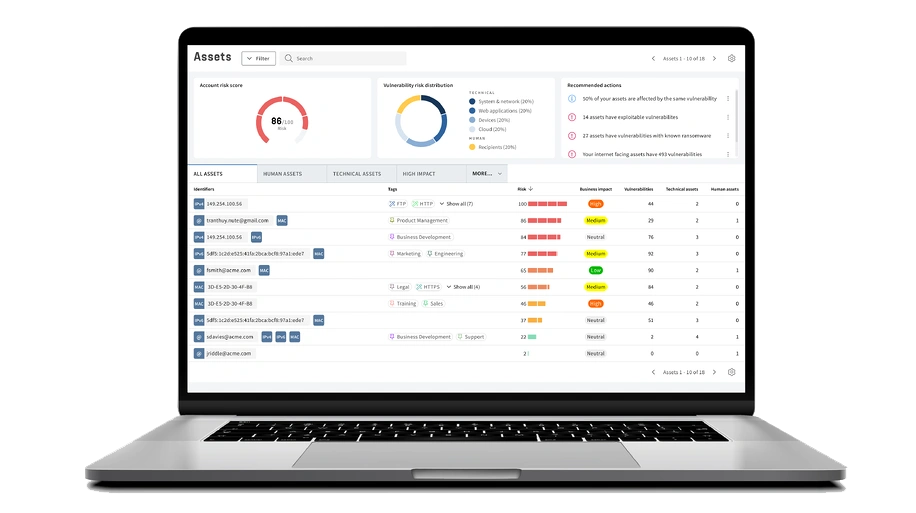

Infrastruktura cyfrowa. Zabezpiecz swoją infrastrukturę cyfrową dzięki zarządzaniu podatnościami nowej generacji

Infrastruktura cyfrowa jest podstawą naszego nowoczesnego świata. Jednak wraz z jej rozwojem i ewolucją pojawiają się słabe punkty. Podatności te są okazją dla złośliwych podmiotów do narażania operacji, wycieku danych i zagrażania firmom. Dzięki naszej platformie Next-Gen Vulnerability Management, dostosowanej do Twoich potrzeb, możesz powstrzymać krytyczne dla biznesu awarie.

Zapobiegaj krytycznym dla firmy awariom, zanim do nich dojdzie, dzięki naszej platformie zarządzania lukami w zabezpieczeniach nowej generacji, dostosowanej do Twoich potrzeb.