Jakie rodzaje podatności wykrywamy?

Wykrywamy wiele rodzajów podatności, np. przestarzałe systemy i oprogramowanie, błędy konfiguracji, słabe hasła, niezabezpieczone dane osobowe, słabe szyfrowanie i złośliwe oprogramowanie.

Czy zabezpieczenia systemu i sieci są zintegrowane z zarządzaniem powierzchnią ataku (ASM)?

Tak, wykryte zasoby będą automatycznie oceniane za pomocą integracji.

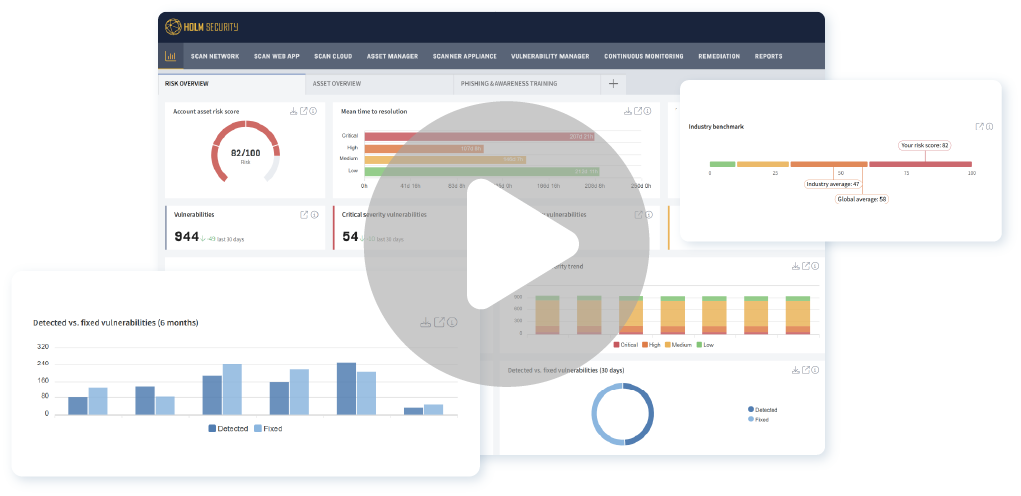

Jaki jest współczynnik wyników fałszywie dodatnich?

Oceniamy ponad 150 000 podatności z ponad 99,9% dokładnością.

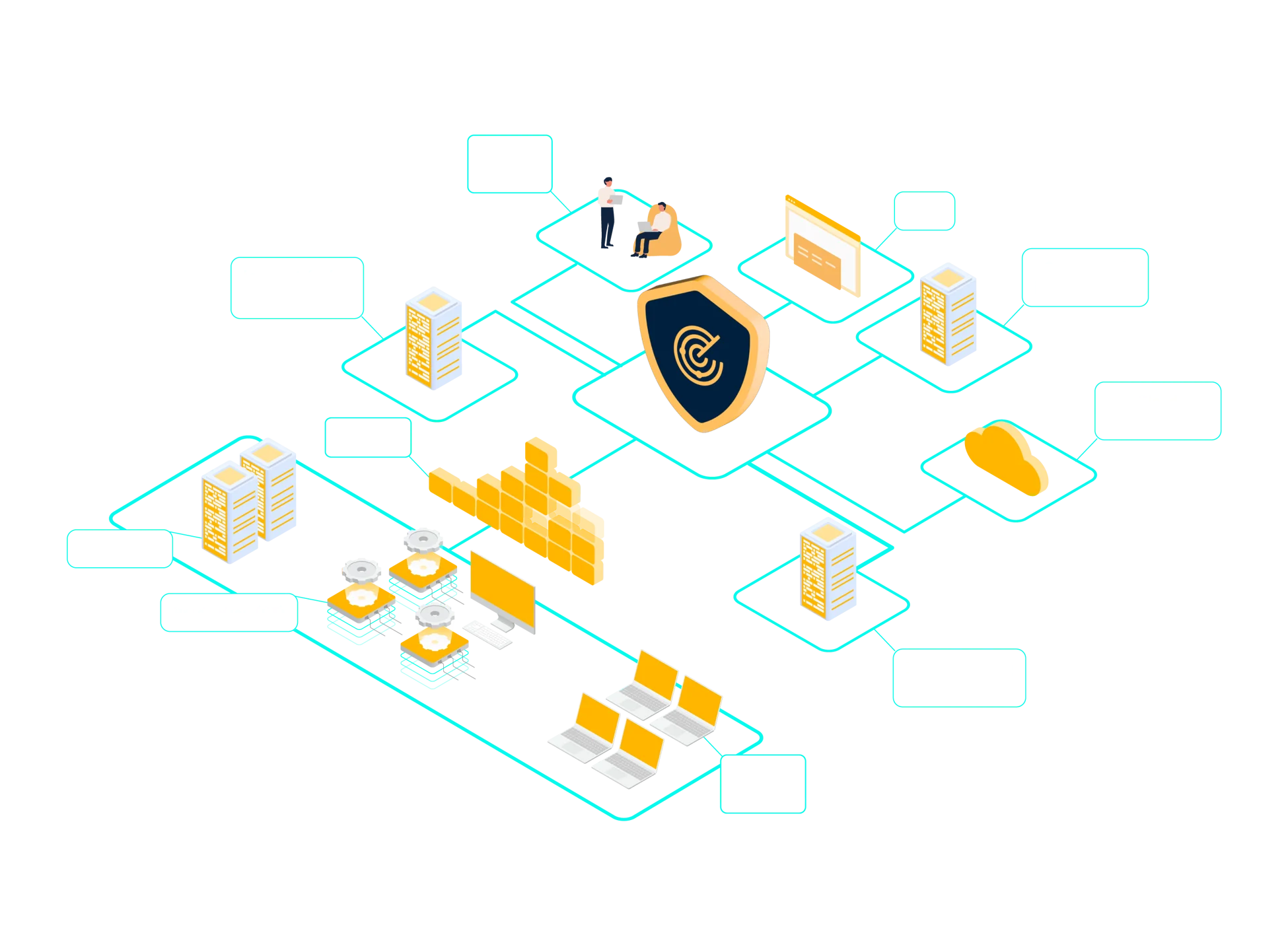

Jakiego rodzaju infrastrukturę jesteśmy w stanie skanować?

Skanujemy wszystkie elementy Twojej infrastruktury, w tym systemy lokalne, komputery pracowników w biurze i zdalnych, urządzenia sieciowe, infrastrukturę chmurową, Internet rzeczy, technologię operacyjną (OT) oraz SCADA.

Czy wspieramy skanowanie uwierzytelnione?

Tak, wspieramy zarówno skanowanie uwierzytelnione, jak i nieuwierzytelnione. W przypadku tego pierwszego jesteśmy w stanie przeprowadzić jeszcze dokładniejszy skan podatności.

Czy wymagamy konkretnego oprogramowania albo sprzętu

Zależy to od miejsca wdrożenia zasobu.

- Jeżeli wybierzesz Holm Security VMP w wersji chmurowej, nie potrzebujesz żadnego dodatkowego oprogramowania ani sprzętu.

- W przypadku wersji lokalnej przy użyciu chmury lub wdrożenia lokalnego konieczna jest jest instalacja skanera wirtualnego (Scanner Appliance).

- Jeżeli zdecydujesz się na ocenę za pomocą agenta urządzeń (Device Agent) również jest wymagana instalacja oprogramowania.

Czym jest skanowanie podatności?

Skanowanie podatności to zautomatyzowany proces mający na celu odkrywanie wad w zabezpieczeniach i słabych punktów w systemach, urządzeniach sieciowych i oprogramowaniu. Skanowanie odbywa się za pośrednictwem komunikacji sieciowej z Twoim systemem.

Ile czasu zajmuje wdrożenie?

Wdrożenie naszej kompleksowej i łatwej w użyciu platformy to kwestia zaledwie kilku godzin. Skontaktuj się z nami, a pomożemy Ci jeszcze dzisiaj.

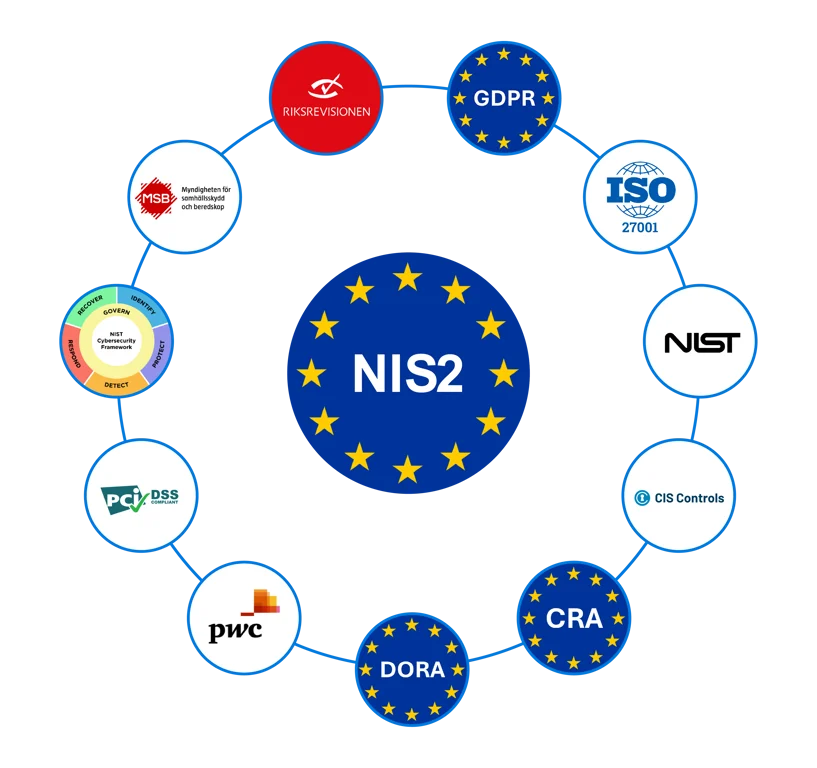

Czy obsługujecie CIS Benchmark (skanowanie polityki)?

Tak, wspieramy najlepsze praktyki i wytyczne CIS Benchmarks dotyczące bezpiecznej konfiguracji różnych systemów technologicznych i aplikacji.

Czym jest skaner systemu i sieci?

Skanowanie podatności to zautomatyzowany proces mający na celu odkrywanie wad w zabezpieczeniach i słabych punktów w systemach, urządzeniach sieciowych i oprogramowaniu. Skanowanie odbywa się za pośrednictwem komunikacji sieciowej z Twoim systemem.

Jak znajdujemy podatności w sieciach?

Podatności znajdować można na różne sposoby, ale najczęstszą metodą wykrywania podatności w oprogramowaniu jest identyfikacja wersji programu i porównanie jej z bazą znanych podatności (CVE).

Jakie integracje są dostępne?

Zapewniamy wiele gotowych integracji i możliwości integracji za pomocą interfejsu programowania aplikacji (API) naszej platformy. Więcej informacji na temat integracji można znaleźć tutaj.

Czym są podatności sieci?

Podatności sieci to wady lub słabe punkty w oprogramowaniu lub systemie operacyjnym, które umożliwiają nieupoważnionym użytkownikom przejęcie kontroli nad systemem, przeglądanie danych bez odpowiednich uprawnień, a nawet sabotowanie systemów, powodując ich awarię.

Czym jest skaner podatności sieci?

Skanery podatności sieci służą do znajdowania podatności w systemach. W tym celu komunikują się ze skanowanym systemem za pośrednictwem sieci (TCP lub UDP). Kiedy zidentyfikowana zostanie podatność, organizacja jest o tym powiadamiana oraz otrzymuje szczegółowe porady, jak rozwiązać problem.

Na czym polega ocena podatności sieci?

Ocena podatności sieci polega na wykonaniu zautomatyzowanego skanu systemu przy pomocy skanera podatności. Skaner może zostać zainstalowany lokalnie w Twojej sieci, lub może to być skaner chmurowy.

Czy wspieramy skanowanie polityk?

Tak, wspieramy skanowanie polityk pod kątem benchmarków CIS. Holm Security to certyfikowany podmiot skanujący CIS (Centre of Internet Security).