Zabezpiecz swoje aplikacje internetowe przy użyciu najnowszych technologii

Oceniaj wszystkie typy nowoczesnych aplikacji webowych pod kątem luk w zabezpieczeniach.

Oceniaj wszystkie typy nowoczesnych aplikacji webowych pod kątem luk w zabezpieczeniach.

Znajduj luki w zabezpieczeniach, takich jak Cross Site Request Forgery (CSRF), Remote File Inclusion (RFI), a także przestarzałych komponentach JavaScript, słabych hasłach oraz błędnych konfiguracjach serwerów WWW i frameworków internetowych.

Znajdź najczęstsze podatności aplikacji webowych dzięki najpotężniejszej strukturze zgodności.

Obsługuj szeroki zakres metod uwierzytelniania do skanowania aplikacji webowych „za” loginem.

Obsługuj skanowanie nowoczesnych aplikacji webowych opartych na JavaScript przy użyciu analizy zagrożeń opartej na sztucznej inteligencji.

Sprawdź, jak bezpieczna jest Twoja organizacja, jeśli cyberprzestępca próbowałby włamać się do Twoich systemów, atakując Cię za pomocą phishingu lub próbując rozprzestrzenić oprogramowanie ransomware.

Bądź zawsze na bieżąco. Nasz zespół ds. badań cyberbezpieczeństwa oparty na sztucznej inteligencji na bieżąco informuje o najnowszych lukach w zabezpieczeniach - przez całą dobę, przez cały rok.

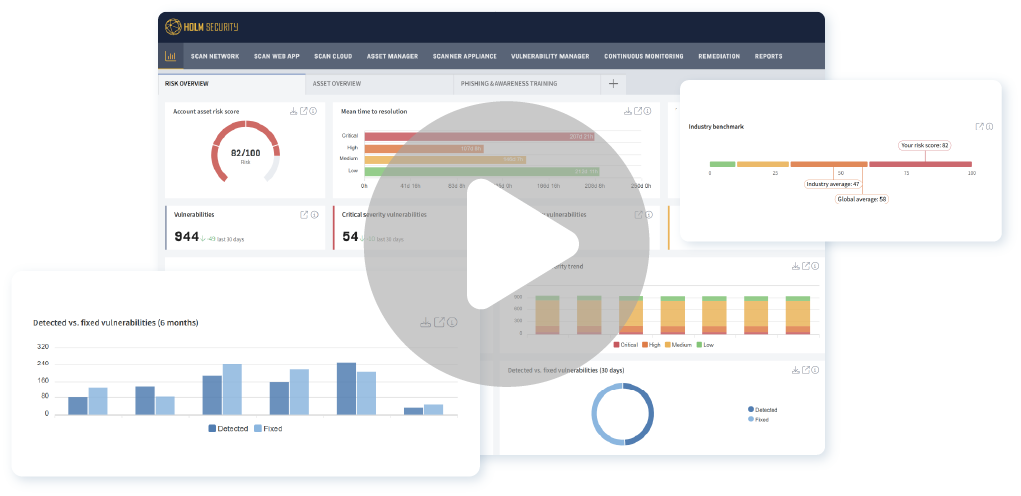

Nasze Security Center oferuje jednolity interfejs do wykrywania, ustalania priorytetów, naprawiania i raportowania.

Zapewnij Twojej firmie zautomatyzowane, ciągłe wykrywanie i monitorowanie zasobów, oceny podatności, ustalanie priorytetów, raportowanie i działania następcze.

Nasza wiodąca na rynku platforma stanowi podstawę proaktywnej obrony cybernetycznej, dzięki której zawsze będziesz o krok przed cyberprzestępcami.

Dostarcza pełne wsparcie dla ocen zgodności zgodnie z OWASP Top 10 w wersjach 2017 i 2021 - i nie tylko.

Znajduje wszystkie typowe podatności aplikacji iwebowych, takie jak SQL injection, Cross-Site Scripting, Cross-Site Request Forgery, Insecure i Direct Object References.

Identyfikuje źle skonfigurowane serwery i aplikacje webowe.

Znajduje luki w przestarzałych językach programowania i komponentach, takich jak stare wersje PHP i JavaScript.

Identyfikuje błędne konfiguracje narażające poufne informacje systemowe i wrażliwe dane.

Znajduje słabe hasła używane do uwierzytelniania we wszystkich typach aplikacji webowych - wewnętrznych i internetowych.

Ciągle i automatycznie wykrywa zasoby sieciowe i domenowe za pomocą usługi zarządzania powierzchnią ataku (ASM) i zarządzania zewnętrzną powierzchnią ataku (EASM).

To, co kiedyś było aplikacjami desktopowymi, dziś jest aplikacjami webowymi. W związku z tym ryzyko związane z nimi szybko rośnie. Odnajdujemy podatności we wszystkich typach aplikacji internetowych, zarówno samodzielnie opracowanych, jak i komercyjnych, takich jak komercyjne strony internetowe, określone systemy aplikacji internetowych, intranety, portale, panele sterowania oraz interfejsy administratora.

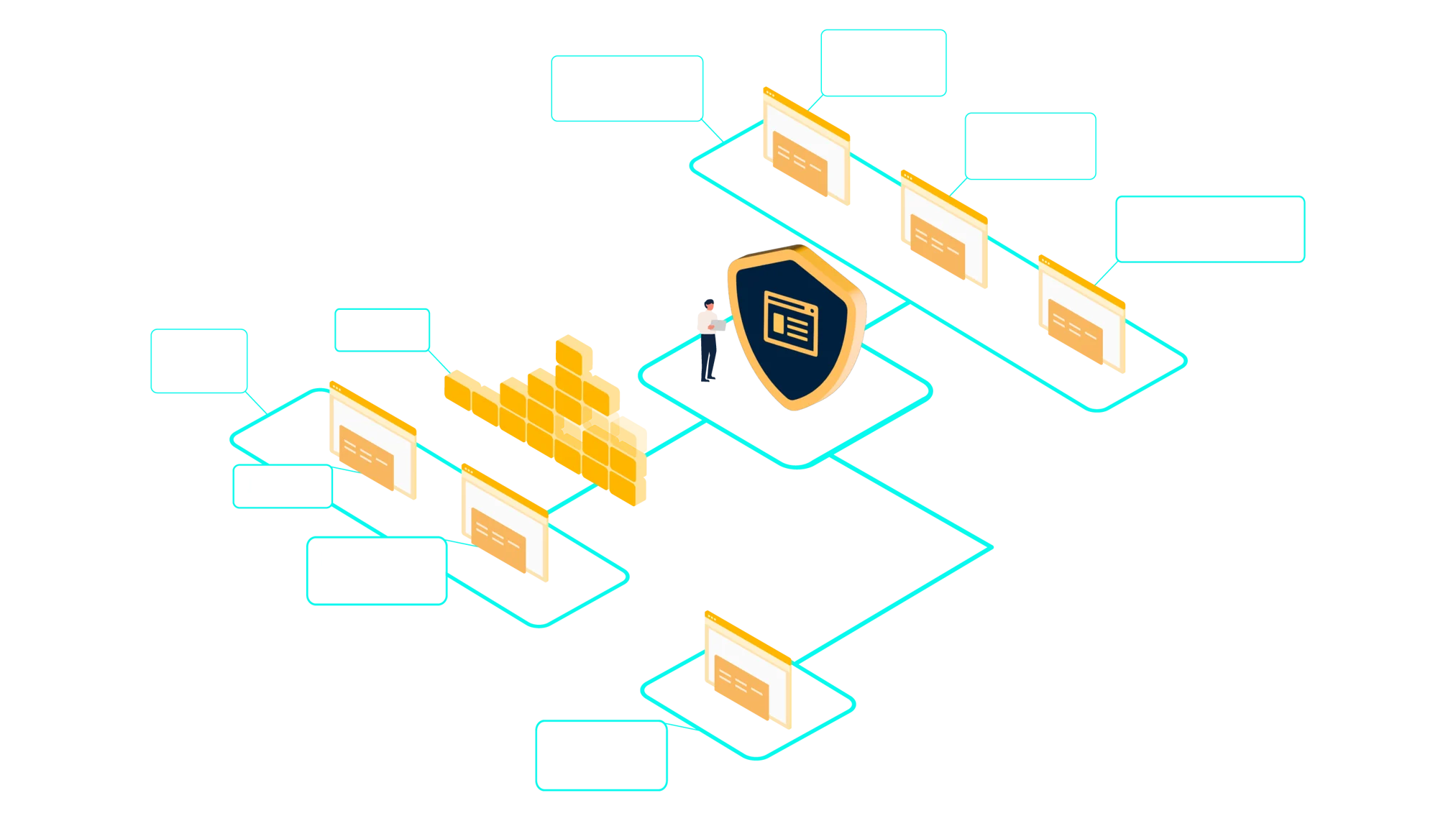

Wraz z rosnącą liczbą zagrożeń nieustannie pojawiają się nowe wymogi prawne, dyrektywy, normy, zalecenia i certyfikaty. Z nami spełnisz obecne i przyszłe wymogi dzięki systematycznej, opartej na ryzyku cyberobronie, obejmującej NIS, NIS2, DORA, CRA, RODO, ISO 27001 i PCI DSS.

Automatycznie wykrywaj, monitoruj i stale śledź aplikacje webowe w infrastrukturze dzięki zarządzaniu powierzchnią ataku (ASM).

Automatycznie wykrywaj, monitoruj i stale śledź zasoby domen webowych za pomocą zarządzaniu zewnętrzną powierzchnią ataku (EASM).

Zapewniamy wszystkie narzędzia potrzebne do pomiaru i komunikowania ryzyka zarówno wewnętrznie, jak i zewnętrznie.

Sprawdź swój wskaźnik ryzyka w porównaniu z innymi firmami w branży.

Automatyczne i ciągle wykrywaj domeny i zasoby sieciowe za pomocą usługi zarządzania powierzchnią ataku (ASM) i zarządzania zewnętrzną powierzchnią ataku (EASM).

Automatycznie i ciągłe oceniaj platformy chmurowe w celu znalezienia podatności.

Oparta na sztucznej inteligencji analiza zagrożeń pomaga w ustaleniu priorytetów luk w zabezpieczeniach.

Ogranicz niepotrzebne ryzyko dzięki informacjom o potencjalnych incydentach bezpieczeństwa bezpośrednio z poziomu pulpitu nawigacyjnego. Skutecznie weryfikuj i komunikuj postępy.

Zintegruj zarządzanie podatnościami w Twojej codziennej pracy. Oferujemy gotowe integracje z szeroką gamą systemów, w tym Security Information and Event Management (SIEM), Configuration Management Database (CMDB), patch management, ticketing systems i Continuous Integration/Continuous Deployment (CI/CD).

Możesz tworzyć niestandardowe integracje dostosowane do Twoich konkretnych potrzeb za pomocą naszego interfejsu programowania aplikacji (API).

Aby pokazać nasze zaangażowanie w bezpieczeństwo informacji, cyberbezpieczeństwo i prywatność danych, posiadamy certyfikaty ISO 27001:2022 i NIS/NIS2.

Oprogramowanie ransomware stało się obecnie najbardziej przerażającym cyberzagrożeniem, nie tylko ze względu na wzrost liczby, ale także bardziej zaawansowane metody ataków. Przewiduje się, że globalny koszt oprogramowania ransomware osiągnie w tym roku 57 miliardów dolarów, a do 2031 roku wzrośnie do 275 miliardów dolarów.

Cyberbezpieczeństwo w większości organizacji jest powierzane zewnętrznym dostawcom, którzy zarządzają infrastrukturą i usługami IT. Mając to na uwadze, w Holm Security często widzimy pewien poziom dezorientacji wśród klientów związany z odpowiedzialnością.