Zbuduj ludzki firewall dzięki symulacji phishingu i szkoleniom uświadamiającym

Wzmocnij swoją pierwszą linię obrony, czyli użytkowników, aby chronić swoją firmę przed phishingiem i atakami ransomware.

Wzmocnij swoją pierwszą linię obrony, czyli użytkowników, aby chronić swoją firmę przed phishingiem i atakami ransomware.

Identyfikuj użytkowników, którzy mogą być podatni na phishing, dzięki całkowicie bezpiecznym, symulowanym atakom e-mailowym takim jak phishing, spear phishing i whaling (oszustwa CFO/CTO).

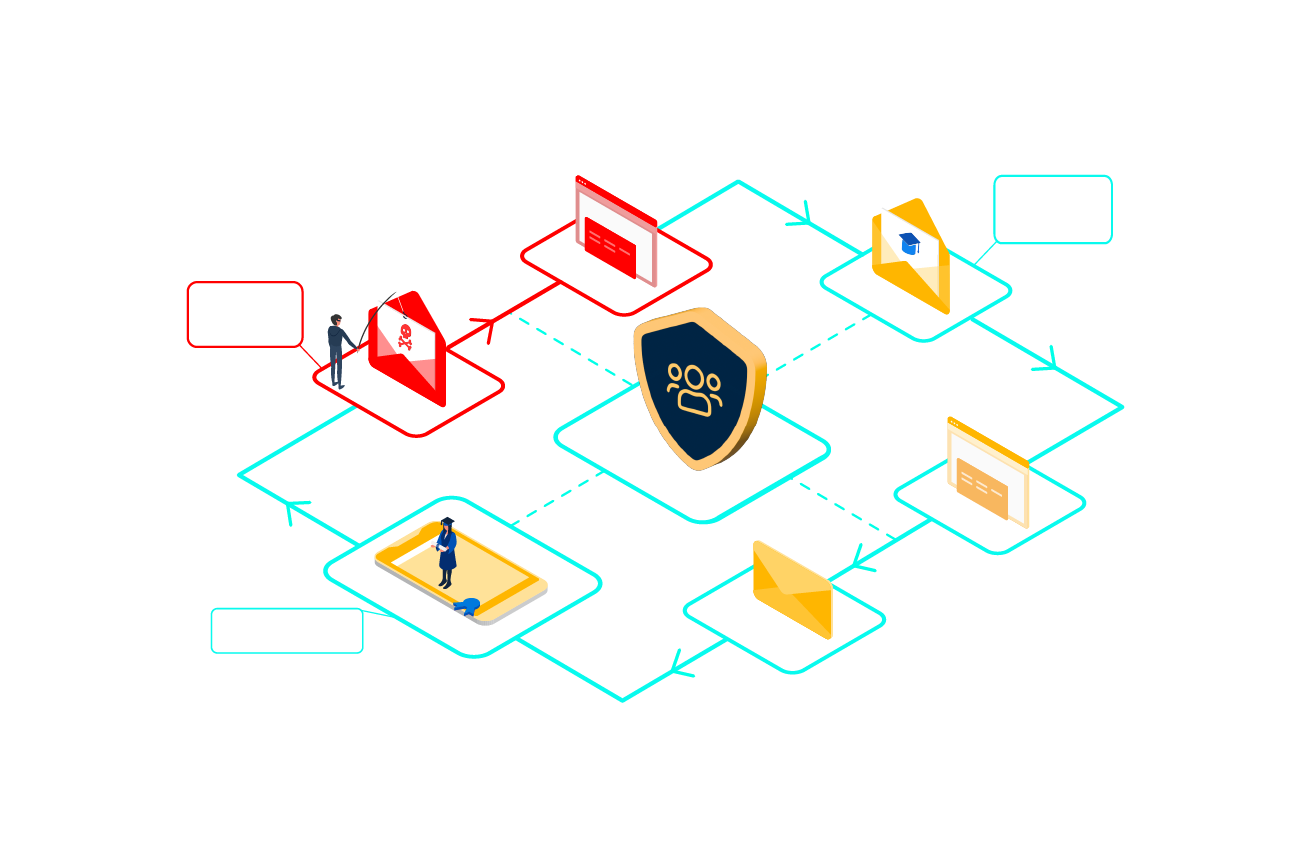

W oparciu o zachowanie podczas symulacji phishingu, użytkownicy otrzymują spersonalizowane szkolenie uświadamiające w formacie nano-learningowym, obejmujące najlepsze w swojej klasie treści wideo i quizy weryfikujące wiedzę. Wyniki szkolenia są zapisywane i wpływają na ocenę ryzyka danego użytkownika.

Kampania phishingowa kończy się zebraniem szczegółowych statystyk do oceny ogólnego poziomu ryzyka w grupach użytkowników i poszczególnych użytkowników. Dzięki naszemu unikalnemu systemowi oceny ryzyka użytkowników można śledzić rozwój odporności użytkowników w czasie, uzyskując wgląd w postępy i obszary wymagające poprawy.

Integracja symulacji phishingu, szkoleń uświadamiających oraz oceny podatności systemu umożliwia użytkownikowi całościowe zrozumienie ryzyka, uwzględniające zarówno jego własne działania, jak i techniczne słabości komputera.

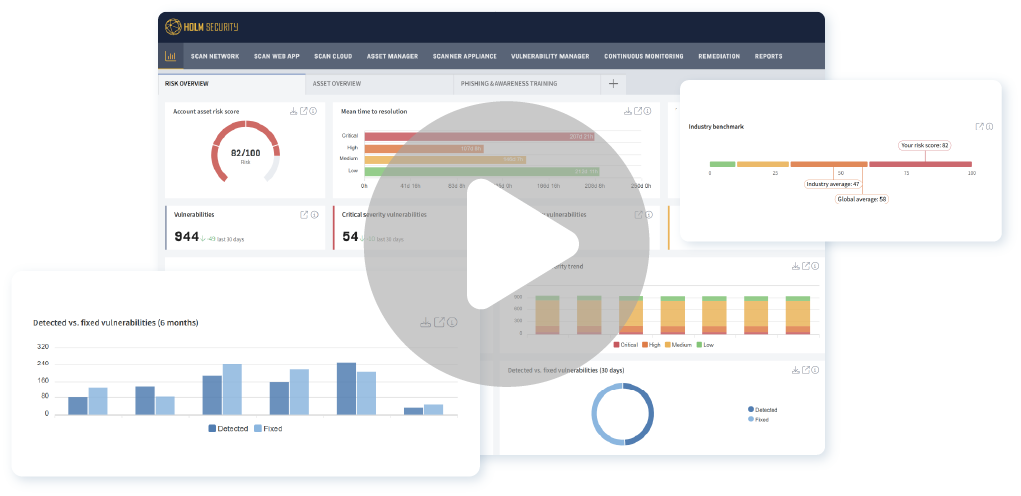

Nasza wiodąca na rynku platforma stanowi podstawę proaktywnej obrony cybernetycznej, dzięki której zawsze będziesz o krok przed cyberprzestępcami.

Połączenie symulacji phishingu, szkolenia uświadamiającego i skanowaniu podatności komputera zapewnia silną ochronę przed oprogramowaniem ransomware i innymi atakami opartymi na wiadomościach e-mail.

Przeprowadzaj symulacje phishingu oparte na gotowych szablonach wiadomości e-mail i stron internetowych.

Wysyłaj swoim pracownikom zautomatyzowane i dostosowane do potrzeb szkolenia uświadamiające oparte na gotowych szablonach.

Organizuj krótkie quizy weryfikujące wiedzę i cyberodporność użytkowników.

Zrozum bieżące ryzyko i trendy w czasie, łącząc wyniki zachowań ryzykownych użytkowników i podatności komputerów.

Powtarzaj kampanie, aby utrzymać odporność użytkowników dziś i w przyszłości.

Nasz lekki agent oprogramowania punktów końcowych automatycznie łączy każdego użytkownika z konkretnym komputerem, umożliwiając śledzenie wyniku ryzyka w oparciu zarówno o zachowanie użytkownika, jak i luki w systemie. Takie podejście pomaga ustalić priorytety najbardziej znaczących zagrożeń, zapewniając jasny wgląd w ukierunkowane działania naprawcze.

Zapoznaj się z naszą bogatą biblioteką szablonów, w której znajdziesz gotowe wzory symulacji odpowiadające klasycznym i najnowszym zagrożeniom.

Gotowe, wielojęzyczne szablony szkoleń uświadamiających i quizów weryfikujących wiedzę.

Krótkie i nowoczesne filmy wideo podnoszące świadomość, prezentowane w Twoim języku.

Programy szkoleniowe korzystają z modelu nano-learning, który stawia na niewielkie, przystępne dawki wiedzy. Dzięki temu przyswajanie i zapamiętywanie informacji staje się prostsze.

Higiena cybernetyczna stała się wymogiem w ostatnich regulacjach w odpowiedzi na zmieniający się krajobraz zagrożeń.

W ramach NIS2 praktyki cyberhigieny są osadzone jako podstawowe wymogi bezpieczeństwa w celu budowania odporności, zapobiegania incydentom i usprawnienia reagowania na incydenty w sektorach krytycznych.

W standardzie PCI DSS w wersji 4.0 praktyki w zakresie cyberhigieny mają fundamentalne znaczenie dla utrzymania bezpiecznych środowisk płatności. Standard kładzie nacisk na świadomość pracowników w zakresie ochrony danych posiadaczy kart i wspierania odpornych, higieny praktyk bezpieczeństwa.

W normie ISO 27001 praktyki higieny cybernetycznej są podstawowymi elementami osadzonymi w politykach, procedurach i kontrolach wspierających bezpieczeństwo informacji.

Aby pokazać nasze zaangażowanie w bezpieczeństwo informacji, cyberbezpieczeństwo i prywatność danych, posiadamy certyfikaty ISO 27001:2022 i NIS/NIS2.

Oprogramowanie ransomware stało się obecnie najbardziej przerażającym cyberzagrożeniem, nie tylko ze względu na wzrost liczby, ale także bardziej zaawansowane metody ataków. Przewiduje się, że globalny koszt oprogramowania ransomware osiągnie w tym roku 57 miliardów dolarów, a do 2031 roku wzrośnie do 275 miliardów dolarów.

Cyberbezpieczeństwo w większości organizacji jest powierzane zewnętrznym dostawcom, którzy zarządzają infrastrukturą i usługami IT. Mając to na uwadze, w Holm Security często widzimy pewien poziom dezorientacji wśród klientów związany z odpowiedzialnością.