Czym jest zarządzanie podatnościami?

Zarządzanie podatnościami to systematyczny i ciągły proces identyfikacji, oceny, ustalania priorytetów i łagodzenia luk w zabezpieczeniach systemów komputerowych, sieci, oprogramowania i sprzętu. Celem zarządzania podatnościami jest zminimalizowanie narażenia organizacji na zagrożenia bezpieczeństwa poprzez eliminowanie potencjalnych słabości, zanim złośliwe podmioty będą mogły je wykorzystać.

Jakie organizacje potrzebują programu do zarządzania podatnościami?

Zarządzanie podatnościami pomaga wszystkim organizacjom, niezależnie od ich wielkości i branży/sektora, wzmocnić ich cyberobronę. Zgodnie z ramami cyberbezpieczeństwa (NIST i ISMS, takimi jak ISO 27001), przepisami, ustawodawstwem i zaleceniami, zarządzanie podatnościami jest fundamentem nowoczesnej cyberobrony.

Dlaczego zarządzanie podatnościami jest ważne?

Zarządzanie podatnościami jest fundamentem nowoczesnej cyberobrony, ponieważ pomaga stworzyć systematyczną i opartą na ryzyku cyberobronę, która ma kluczowe znaczenie dla proaktywnej ochrony organizacji przed stale zmieniającym się krajobrazem zagrożeń.

Jak ważne jest zarządzanie podatnościami w odniesieniu do ram i przepisów?

Przyszłość charakteryzuje się rosnącą liczbą wymagań dotyczących zgodności, koncentrujących się na systematycznej i opartej na ryzyku cyberobronie - i właśnie o to chodzi w zarządzaniu podatnościami. NIS, NIS2, DORA, CRA, RODO, ISO 27001 i PCI DSS to tylko kilka przepisów, które wyraźnie wskazują na zarządzanie podatnościami jako ważne rozwiązanie w zakresie cyberobrony.

Jaka jest różnica między tradycyjnym zarządzaniem podatnościami a zarządzaniem podatnościami nowej generacji?

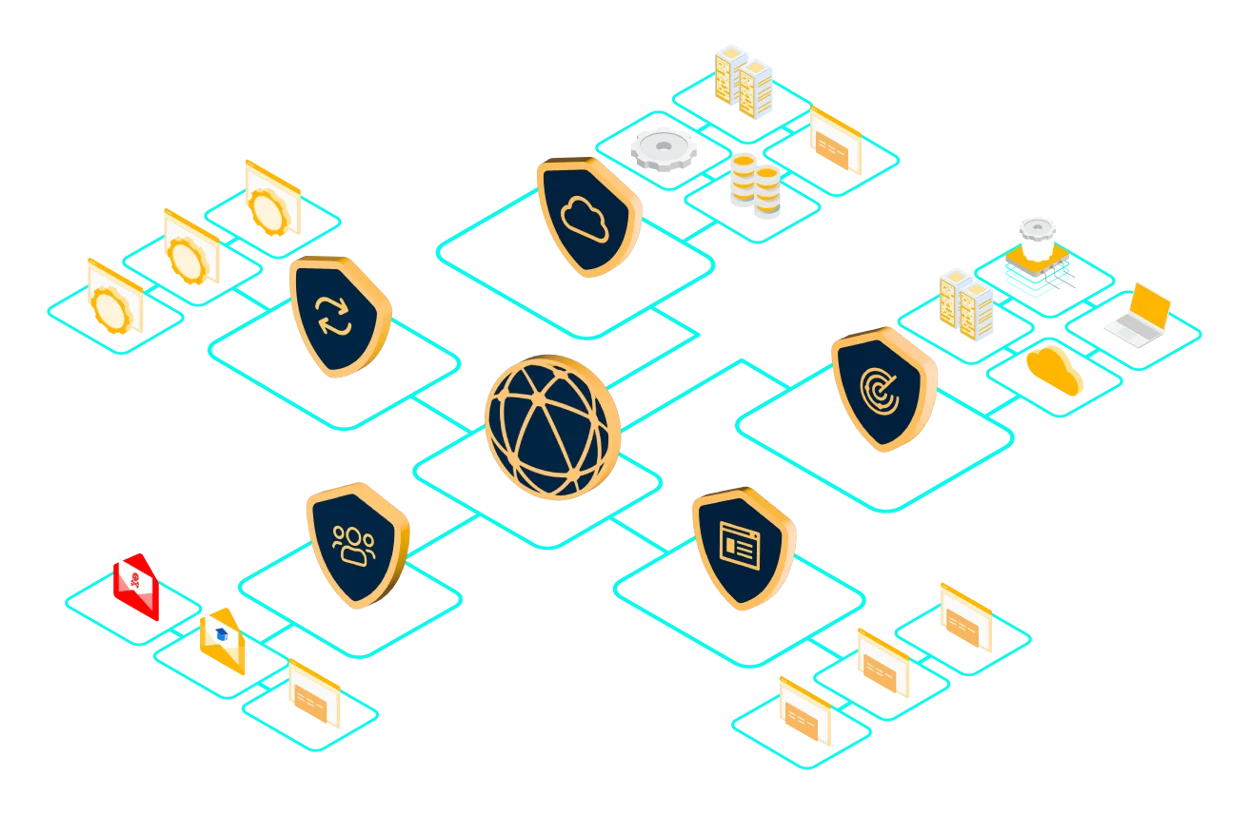

Tradycyjne zarządzanie podatnościami obejmuje ograniczoną liczbę wektorów ataków technicznych, takich jak systemy i aplikacje internetowe, podczas gdy zarządzanie podatnościami nowej generacji obejmuje wszystko, od tradycyjnych systemów po platformy chmurowe, OT, IoT, urządzenia i użytkowników.

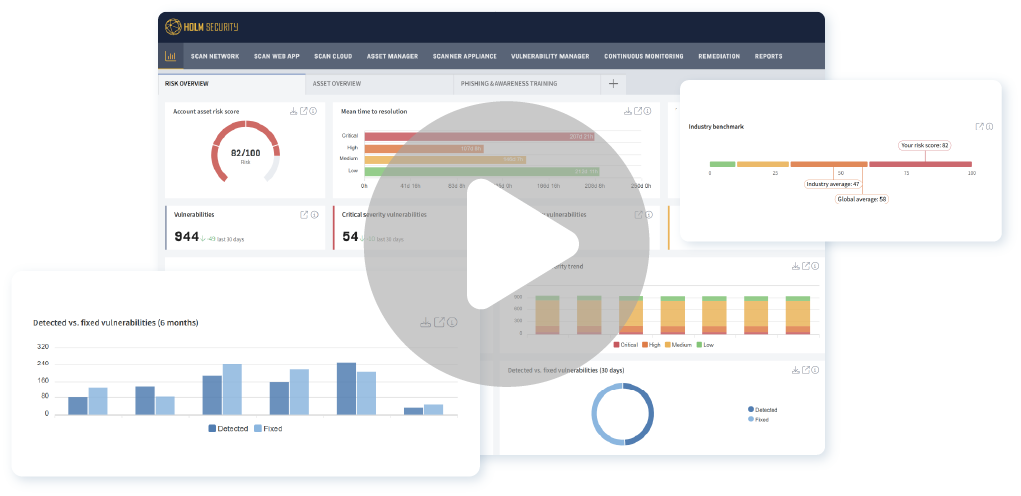

Next-Gen Vulnerability Management ma kilka dodatkowych zalet:

- Jeden interfejs - jeden przepływ pracy i jeden model ryzyka

- Inteligencja zagrożeń oparta na sztucznej inteligencji - wzbogacanie podatności o krytyczne informacje związane np. z oprogramowaniem ransomware.

Czy zarządzanie powierzchnią ataku (ASM) jest zawarte w platformie zarządzania podatnościami firmy Holm Security?

Usługa ASM i EASM są dołączone i zintegrowane z naszą platformą zarządzania podatnościami.

Ile czasu zajmuje wdrożenie?

Wdrożenie naszej kompleksowej i łatwej w użyciu platformy to kwestia zaledwie kilku godzin. Skontaktuj się z nami, a pomożemy Ci jeszcze dzisiaj.

Jakie integracje są dostępne?

Zapewniamy wiele gotowych integracji i możliwości integracji za pomocą interfejsu programowania aplikacji (API) naszej platformy. Więcej informacji na temat integracji można znaleźć tutaj.