Edukacja. Zwiększenie cyberbezpieczeństwa sal lekcyjnych dzięki nowoczesnej platformaie do zarządzania podatnościami

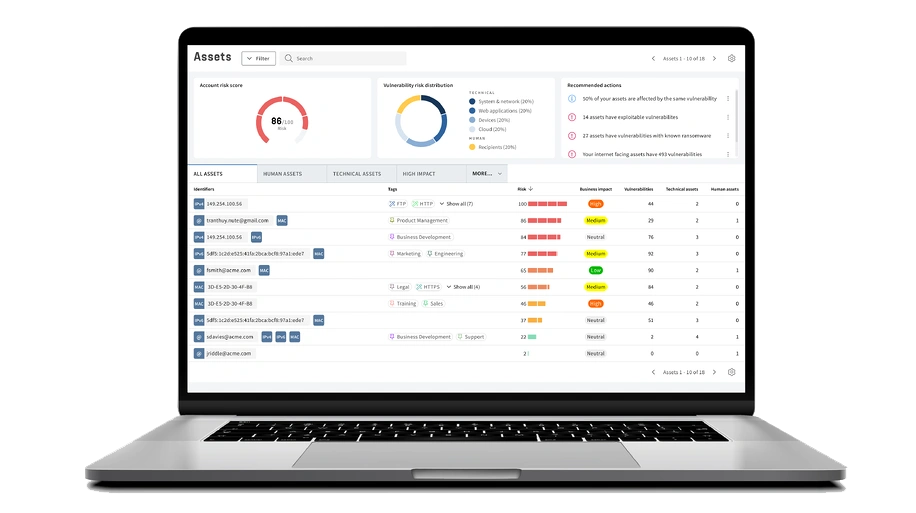

Branża szkolnictwa od dawna zmaga się z wyzwaniami takimi jak brak zasobów i funduszy na rozwój infrastruktury IT. Słabej jakości infrastruktura cyberbezpieczeństwa naraża dane uczniów i studentów na ryzyko, a ataki na instytucje oświatowe stają się coraz częstsze. Aby zagwarantować bezpieczeństwo, niezbędna jest ustrukturyzowana, systemowa i proaktywna strategia, która będzie w stanie ochronić Twoją instytucję przed karami finansowymi i przestojami, a uczniów przed naruszeniem ich danych. Z nami zidentyfikujesz i rozwiążesz podatności w swojej infrastrukturze – zarówno te istniejące, jak i te, które mogą pojawić się w przyszłości.