Dlaczego bezpieczeństwo chmury jest ważne?

Coraz więcej firm stawia na środowiska oparte na chmurze oraz modele licencyjne typu IaaS, PaaS oraz SaaS. Wraz z przechodzeniem firm do chmury rośnie potrzeba odpowiedniego zabezpieczania przechowywanych w niej danych. O ile za infrastrukturę odpowiadają w tym przypadku zewnętrzni dostawcy usług w chmurze, to odpowiedzialność za bezpieczeństwo danych nadal ponosi Twoja organizacja. Nieważne, czy korzystasz z chmury publicznej, prywatnej czy hybrydowej, Twoja organizacja musi stosować dobre praktyki oraz rozwiązania gwarantujące ciągłość działania.

Czym jest zarządzanie stanem zabezpieczeń chmury (CSPM)?

Zarządzanie stanem zabezpieczeń chmury (CSPM) to metoda zarządzania ryzykiem w środowisku chmurowym. Podejście to łączy dobre praktyki z zakresu bezpieczeństwa chmury oraz bezpieczeństwa informacji, dzięki czemu stanowi skuteczną i wydajną metodę ochrony danych w środowisku chmurowym.

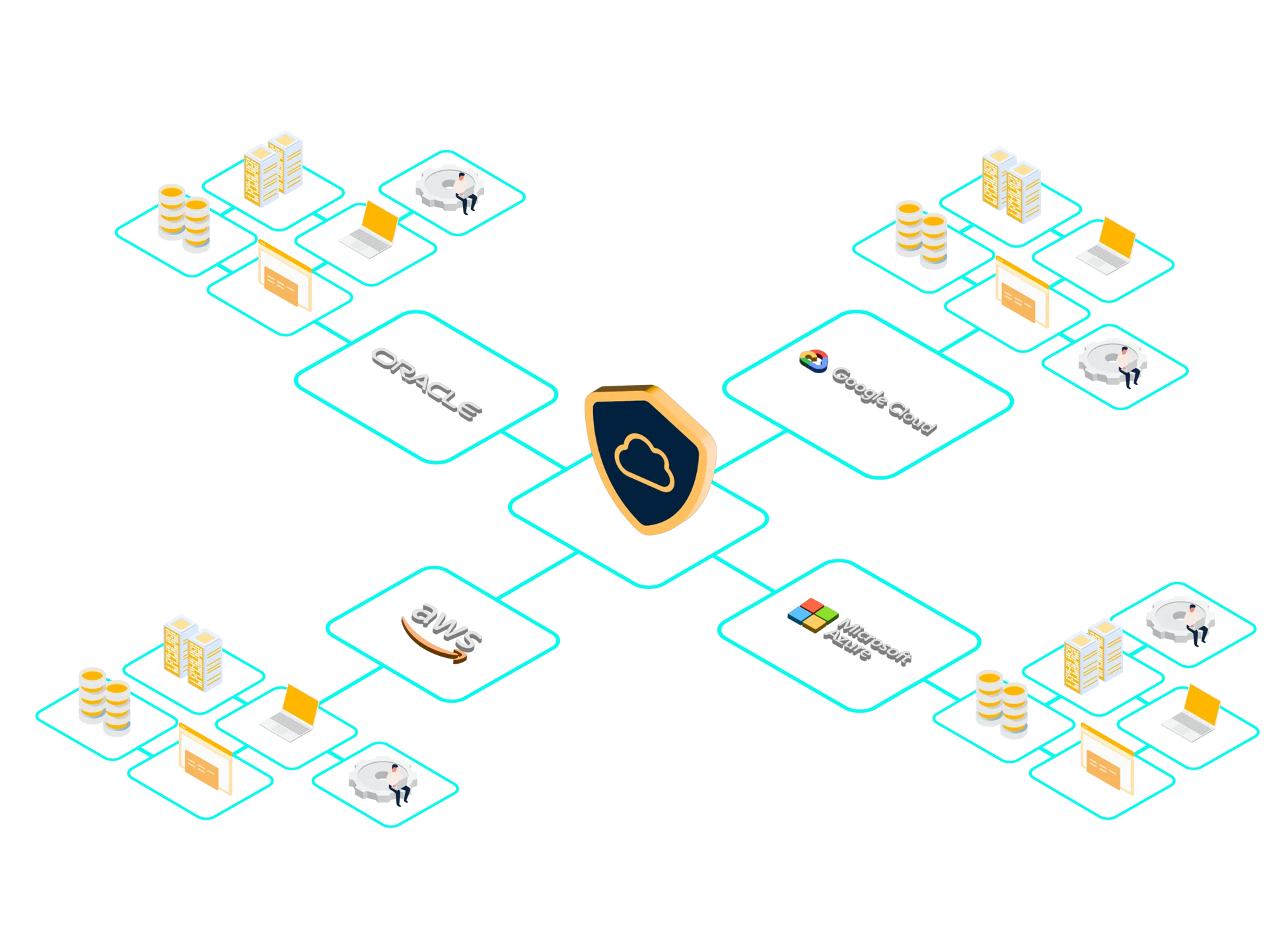

Jakich dostawców usług w chmurze wspieramy?

W pełni obsługujemy następujące platformy natywne dla chmury:

- Amazon Web Services (AWS)

- Microsoft Azure

- Google Cloud

- Oracle Cloud

Jakie zasoby/usługi w chmurze obsługujecie?

Nieustannie poszerzamy zakres wspieranych przez nas usługodawców i usług chmurowych. Więcej informacji na temat obecnie wspieranych usług znajdziesz w naszej bazie wiedzy. Kliknij tutaj, aby dowiedzieć się, co obecnie obsługujemy.

Jakie konfiguracje są oceniane?

Oceniono wiele błędnych konfiguracji związanych z bezpieczeństwem:

- Dostęp do sieci

- Szyfrowanie

- Uprawnienia użytkowników

- Kontrola dostępu

- Najmniejsze uprzywilejowanie

Czy potrzebne jest oprogramowanie i/lub sprzęt?

Oceny platform chmurowych są przeprowadzane przy użyciu interfejsów API tych platform, co oznacza, że nie jest wymagany żaden dodatkowy sprzęt ani oprogramowanie.

Jak szybko możemy zacząć?

Ponieważ nie jest potrzebne oprogramowanie ani sprzęt, a wdrożenie wykorzystuje interfejsy API platformy chmurowej, możesz rozpocząć pracę w ciągu kilku godzin. Skontaktuj się z nami, a dowiesz się, jak zacząć.

Dlaczego zarządzanie stanem zabezpieczeń chmury jest niezbędne?

Wraz ze wzrostem poziomu złożoności architektury chmurowej wykrywanie i zapobieganie naruszeniom bezpieczeństwa danych staje się coraz trudniejsze. Pierwszym krokiem na drodze ku wysokiemu bezpieczeństwu jest znajomość swojego kontekstu. Aby móc zadbać o zgodność z przepisami i bezpieczeństwo chmury, niezbędna jest wiedza na temat posiadanych zasobów, ich lokalizacji oraz stanu ich zabezpieczeń.