Instytucje publiczne. Zwiększ bezpieczeństwo danych obywateli.

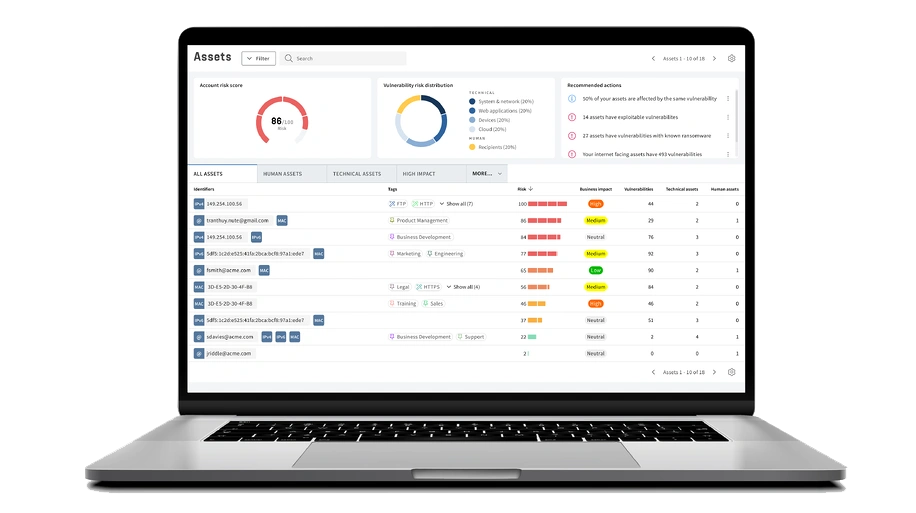

Jednym z wyzwań, przed którym stoją gminy, jest ochrona danych mieszkańców w połączeniu ze jednoczesnym świadczeniem wysokiej jakości, elastycznych usług. Wiele gmin musi korzystać z setek systemów, by sprostać lokalnym przepisom, regulacjom i wymaganiom takim jak RODO oraz NIS2. Podatność na cyberataki dodatkowo skłania je do zwiększenia swojego bezpieczeństwa. Dzięki nam zidentyfikujesz i usuniesz podatności w swoim systemie – zarówno te istniejące, jak i te, które mogą pojawić się w przyszłości.