Wiodąca na rynku platforma do proaktywnej cyberobrony

Nasza nowoczesna platforma do zarządzania podatnościami jest fundamentem proaktywnej cyberochrony, umożliwiając bycie zawsze o krok przed cyberprzestępcami.

Nasza nowoczesna platforma do zarządzania podatnościami jest fundamentem proaktywnej cyberochrony, umożliwiając bycie zawsze o krok przed cyberprzestępcami.

152888

Testy podatności łącznie

86431

Unikatowe CVE Łącznie

1052

CISA CVE

2813

SCADA CVE

498

Wtyczki chmury AWS

421

Wtyczki chmury Azure

202

Wtyczki chmury Google

74

Wtyczki chmury Oracle

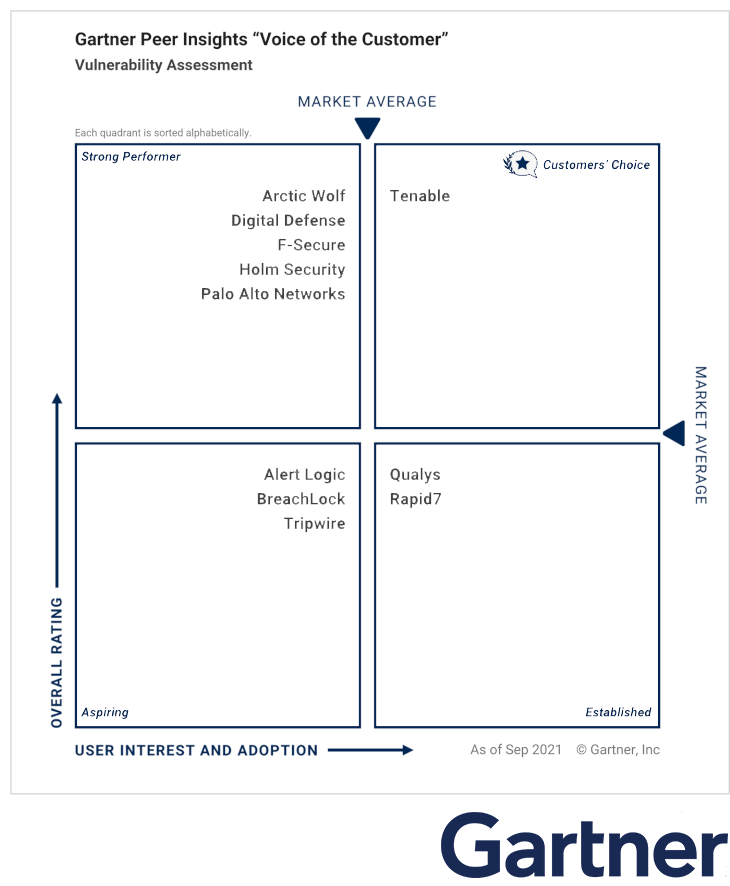

Firma Holm Security ma przyjemność ogłosić, że została uwzględniona w raporcie „Voice of the Customer” firmy Gartner. Raport ten opiera się na recenzjach Gartner Peer Insights, które wyróżniają dostawców i produkty wysoko oceniane przez ich klientów. Nasz sukces przypisuje się naszej zdolności do skutecznego zaspokajania potrzeb naszych klientów. Aby w pełni zrozumieć zakres naszych osiągnięć, zachęcamy do zapoznania się z indywidualnymi recenzjami i ocenami udostępnionymi przez naszych zadowolonych klientów w Gartner Peer Insights.

Podczas wstępnej rozmowy nasz zespół zapozna się ze statusem i potrzebami technologicznymi Twojej firmy. Zarezerwuj spotkanie tutaj.

Nasi eksperci ds. zarządzania podatnościami i zarządzania powierzchnią ataku (ASM) pomogą stworzyć rozwiązanie najlepiej dostosowane do Twoich potrzeb.

Ciesz się korzyściami, jakie przynosi rozwiązanie Next-Gen Vulnerability Management.

Oprogramowanie ransomware stało się obecnie najbardziej przerażającym cyberzagrożeniem, nie tylko ze względu na wzrost liczby, ale także bardziej zaawansowane metody ataków. Przewiduje się, że globalny koszt oprogramowania ransomware osiągnie w tym roku 57 miliardów dolarów, a do 2031 roku wzrośnie do 275 miliardów dolarów.

Cyberbezpieczeństwo w większości organizacji jest powierzane zewnętrznym dostawcom, którzy zarządzają infrastrukturą i usługami IT. Mając to na uwadze, w Holm Security często widzimy pewien poziom dezorientacji wśród klientów związany z odpowiedzialnością.